حملة انتحال تطبيقات Microsoft OAuth تسفر عن هجمات تصيّد تتجاوز نظام المصادقة متعددة العوامل (MFA)

رصدت شركة بروف بوينت مجموعة من الأنشطة التي تستخدم إنشاء تطبيقات Microsoft OAuth وإعادة التوجيه إلى روابط خبيثة تمكّن من تنفيذ هجمات تصيّد تهدف إلى سرقة بيانات الاعتماد. حيث تنتحل تطبيقات Microsoft 365 المزيفة هوية شركات مثل RingCentral، SharePoint، Adobe، وDocuSign. بدأت بروف بوينت بملاحظة هذه الأنشطة في أوائل عام 2025 وما زالت مستمرة حتى الآن. وتشير هذه الهجمات إلى اتجاه متزايد بين مجرمي الإنترنت الذين يستخدمون منصات رقمية موثوقة لتنفيذ حملات تصيّد مستهدفة تبدو شرعية للمستخدمين غير الواعين.

تهدف هذه الحملات إلى استخدام تطبيقات OAuth كوسيلة لجذب المستخدمين وشن أنشطة أخرى، وغالبًا للحصول على وصول إلى حسابات Microsoft 365 عبر هجمات تصيّد تتجاوز المصادقة متعددة العوامل. وتستخدم هذه الحملات أدوات تصيّد تعتمد على تقنية “المهاجم في المنتصف” (AiTM)، أبرزها مجموعة أدوات Tycoon. ويمكن استخدام هذه الأنشطة لجمع المعلومات، والتنقل الجانبي داخل الشبكة، وتثبيت برامج ضارة إضافية، أو لتنفيذ حملات تصيّد أخرى من حسابات مخترقة. حتى المؤسسات التي تطبق أنظمة MFA يمكن أن تكون عرضة للخطر، لأن أدوات AiTM قادرة على اعتراض بيانات تسجيل الدخول والرموز الأمنية في الوقت الفعلي.

رصدت بروف بوينت هذه التقنية في حملات بريد إلكتروني تتضمن أكثر من 50 تطبيقًا مزيفًا، وعدة أدوات تصيّد مختلفة تستخدم هذه السلسلة من الهجمات، بما فيها Tycoon وODx. كما لاحظ باحثو التهديدات في بروف بوينت عددًا أقل من التطبيقات والنشاط اللاحق ضمن بيانات تهديدات السحابة. وقد أبلغت بروف بوينت شركة Microsoft بالتطبيقات التي تم رصدها.

في يونيو 2025، أعلنت مايكروسوفت أنها ستحدّث الإعدادات الافتراضية في Microsoft 365 من خلال “حظر بروتوكولات المصادقة القديمة، وطلب موافقة المسؤول للوصول إلى تطبيقات الطرف الثالث. وستبدأ هذه التغييرات في منتصف يوليو 2025 وتنتهي بحلول أغسطس 2025”. من المتوقع أن يكون لهذا التحديث تأثير إيجابي على المشهد الأمني، وأن يضعف من قدرة المهاجمين الذين يستخدمون هذه التقنية.

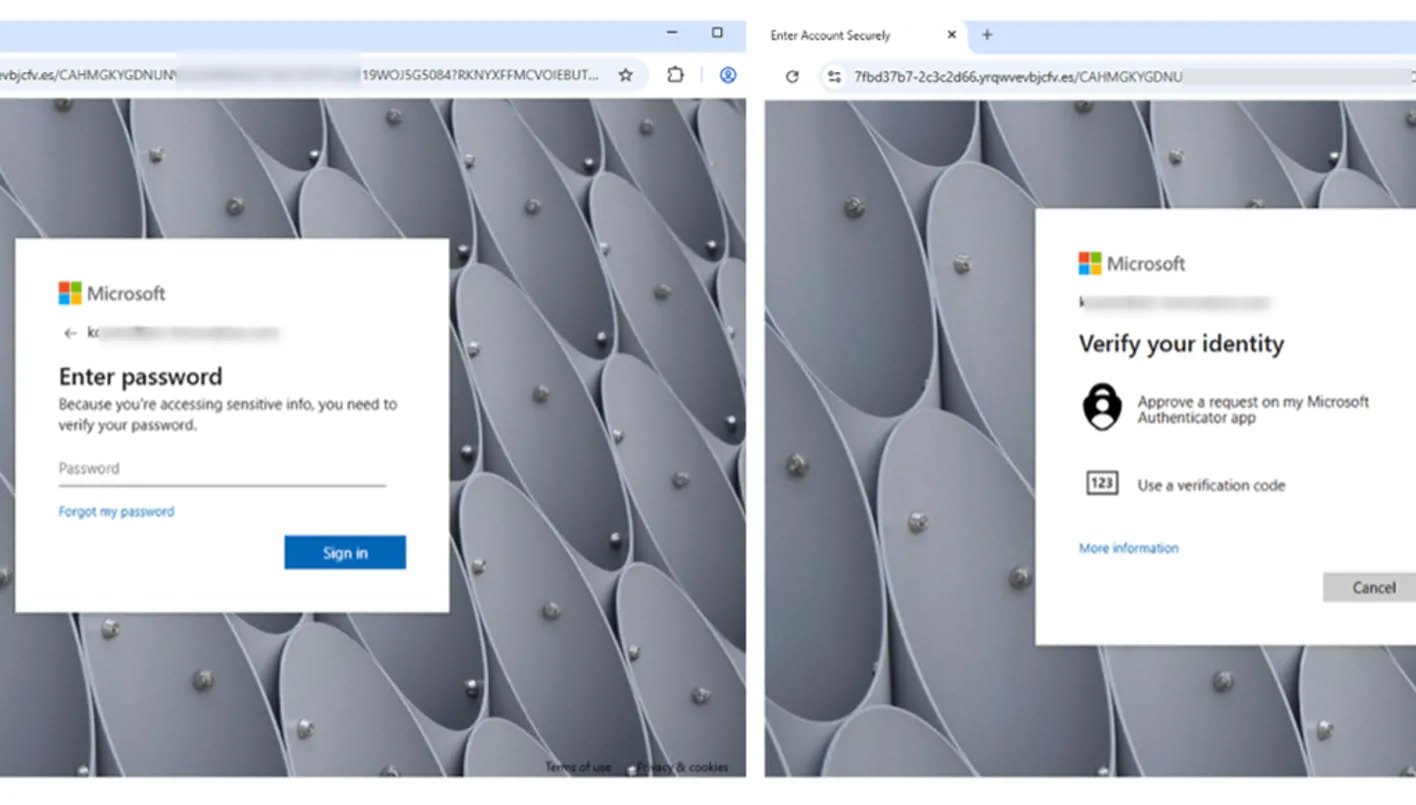

مثال لمحاولات خرق الكترونية (بروفبوينت)

تفاصيل الحملة

في الحملات التي تم رصدها عبر البريد الإلكتروني، غالبًا ما تُرسل الرسائل من حسابات بريد إلكتروني مخترقة وتتضمن مواضيع متعلقة بطلبات عروض أسعار أو اتفاقيات عقود تجارية. وغالبًا ما تتضمن هذه الحملات آلاف الرسائل وتؤثر على مئات العملاء.

انتحال ILSMart

في حملة تم رصدها في مارس 2025، كان المرسل المخترق ينتمي إلى شركة طيران صغيرة في الولايات المتحدة، واستخدم طُعمًا تمثل في “طلب عرض أسعار” ينتحل هوية ILSMart، وهي خدمة تحديد مواقع المخزون لشركات الطيران والدفاع.

احتوت الرسائل على رابط يقود إلى صفحة OAuth تابعة لمايكروسوفت تطبيق يُدعى “iLSMART”، وطلب التطبيق الأذونات التالية:

عرض ملفك الشخصي الأساسي.

الحفاظ على الوصول إلى البيانات التي منحتها له.

إذا وافق الهدف على الأذونات، فإنه يمنح هذه الصلاحيات المحدودة للمهاجم على حسابه. وعلى الرغم من أن هذه الأذونات محدودة الاستخدام، فإنها تُستخدم للتحضير للمرحلة التالية من الهجوم.

عرضت الصفحة المزيفة شعار Entra ID الخاص بالمؤسسة المستهدفة، وصُممت لسرقة بيانات الاعتماد واعتراض رموز المصادقة الثنائية (2FA) المرتبطة بملف تعريف الارتباط الخاص بالجلسة. وقد تم تنفيذ ذلك باستخدام تقنية AiTM من خلال قدرات الترحيل المتزامن التي توفرها منصة Tycoon لتصيّد البرمجيات كخدمة (PhaaS). ويجعل هذا النوع من الخداع صفحة تسجيل الدخول المزيفة تبدو شبه مطابقة لصفحة الدخول الرسمية للمؤسسة، مما يقلل من الشكوك.

مثال لمحاولات خرق الكترونية (بروفبوينت)

النطاق والانتشار

تمت الموافقة على هذه التطبيقات من قبل أكثر من 24 مستخدمًا في أكثر من 20 جهة مختلفة. ومع ذلك، لم يُعثر إلا على 5 حالات مؤكدة لاختراق الحسابات (ATO)، مما يشير إلى أن:

هذه التطبيقات الضارة عملت بشكل رئيسي كوسيلة لجذب المستخدمين (طُعم).

نظراً لنطاق الأذونات الضيق، لا يمكن للتطبيقات بمفردها اختراق الحسابات ما لم يُدخل المستخدم بيانات الاعتماد على صفحة التصيّد.

يقوم المهاجمون بابتكار سلاسل هجوم متقدمة بشكل متزايد لتجاوز وسائل الكشف والحصول على وصول إلى المؤسسات في جميع أنحاء العالم. وتتوقع بروف بوينت أن يواصل المهاجمون استهداف هوية المستخدم، مع تحول هجمات تصيّد بيانات الاعتماد عبر AiTM إلى معيار شائع في عالم الجريمة السيبرانية.

مثال لمحاولات خرق الكترونية (بروفبوينت)

طرق الدفاع ضد التهديدات المتقدمة المدمجة (البريد الإلكتروني والسحابة):

– أمن البريد الإلكتروني: حظر ومراقبة التهديدات الضارة التي تستهدف المستخدمين. يمكن أن تقلل حلول الحماية من انتحال البريد الإلكتروني (BEC) من فرص الهجوم بشكل كبير.

– أمن السحابة: الكشف عن اختراق الحسابات (ATO) والوصول غير المصرح به إلى الموارد الحساسة داخل بيئة السحابة.

– يجب أن توفر هذه الحلول اكتشافًا دقيقًا وفي الوقت المناسب لكل من الاختراق الأولي والأنشطة اللاحقة، بما في ذلك رؤية كاملة للخدمات والتطبيقات التي يتم إساءة استخدامها.

– استخدام آليات المعالجة التلقائية لتقليل الوقت الذي يقضيه المهاجم في النظام وتقليل الأضرار المحتملة.

– أمن الويب: عزل الجلسات التي قد تكون ضارة والتي يتم إطلاقها من خلال روابط مضمنة في رسائل البريد الإلكتروني.

– التوعية الأمنية: توعية المستخدمين بهذه المخاطر عند استخدام Microsoft 365.

– مفاتيح FIDO: النظر في اعتماد مفاتيح أمان مادية تعتمد على بروتوكول FIDO (https://fidoalliance.org/how-fido-works).